Les principes de sécurité des TIC du NSM (NSM ICT SP) sont les recommandations nationales de la Norvège pour la sécurisation des technologies de l'information et de la communication. Publiées par l'Autorité norvégienne de sécurité nationale (NSM), elles expliquent ce qu'une organisation doit faire pour protéger les systèmes d'information contre les accès non autorisés, les dommages et les abus.

Ce guide s'adresse à toutes les organisations publiques et privées de Norvège, et plus particulièrement aux opérateurs de fonctions civiques et d'infrastructures critiques. Il s'agit d'un document consultatif et non obligatoire, qui doit être adapté à chaque organisation tout en s'alignant sur les lois applicables telles que la loi norvégienne sur la sécurité.

À un niveau élevé, les principes regroupent des mesures concrètes en quatre catégories qui couvrent l'ensemble du cycle de vie des TIC : Identifier, Protéger et maintenir, Détecter, et Réagir et récupérer.

Elles s'appliquent à la fois aux services internes et aux services externalisés ou en nuage, et l'organisation reste responsable de la sécurité lorsqu'elle fait appel à des fournisseurs, notamment en examinant les contrôles de ces derniers.

Cet article donne une vue d'ensemble et un guide en langage clair des principes de sécurité des TIC des NSM, et vous aide à comprendre les exigences fondamentales des principes de sécurité des TIC des NSM afin que vous puissiez planifier le travail de mise en conformité.

Lire aussi : NIS2 norvégien - Digitalsikkerhetsloven

Qu'exigent les principes de sécurité des TIC des NSM ?

Les exigences des principes de sécurité des TIC des NSM sont organisées en quatre catégories. Voici ce que vous devez mettre en œuvre pour chacune d'entre elles.

1) Identifier

- Cartographier les prestations, les services, les systèmes, les dispositifs, les utilisateurs et les besoins d'accès.

- Définir les catégories d'utilisateurs, les rôles et les responsabilités, y compris les fournisseurs externes.

- Utilisez cette compréhension pour établir des priorités en matière de sécurité et les tenir à jour.

2) Protéger et entretenir

- Intégrer la sécurité dans l'approvisionnement et le développement.

- Mettre en place une architecture TIC sécurisée avec des fonctions intégrées telles que l'identité, le contrôle des appareils, la journalisation, l'IDS/IPS, la sauvegarde et la restauration.

- Renforcer les configurations, segmenter les réseaux et contrôler les identités et les accès.

- Protéger les données au repos et en transit par une gestion appropriée des clés et de la cryptographie.

- Inclure la sécurité dans la gestion du changement et les changements urgents.

3) Détecter

- Procéder à des évaluations régulières de la vulnérabilité et gérer les menaces connues.

- Mettre en place une surveillance de la sécurité et définir ce qu'il faut collecter et pourquoi.

- Analyser les données de surveillance, utiliser l'automatisation lorsque c'est utile et mettre en évidence les anomalies.

- Effectuer des tests de pénétration pour vérifier les défenses et améliorer la préparation.

4) Réagir et récupérer

- Préparer un plan de gestion des incidents, les rôles, la formation, la communication et le soutien des tiers.

- Effectuer une analyse de l'impact sur l'entreprise et définir des critères de restauration.

- Évaluer, classer, contrôler et gérer les incidents, puis évaluer et apprendre.

Prises ensemble, ces quatre catégories forment une boucle simple : identifier ce que vous exécutez, le protéger, détecter rapidement les problèmes, puis réagir et se rétablir pour s'améliorer. Nous montrons ensuite comment ces mesures se traduisent par des gains de sécurité concrets au niveau de l'architecture, des opérations et de la gestion des incidents.

Comment les principes de sécurité des TIC des NSM assurent-ils la sécurité ?

Les principes de sécurité des TIC du NSM conduisent à un programme basé sur le risque dans quatre domaines. Vous commencez par comprendre votre organisation et vos actifs, puis vous établissez un état de sécurité grâce à l'architecture, au renforcement, à l'identité et au cryptage. Vous ajoutez la surveillance et la gestion des vulnérabilités pour repérer rapidement les problèmes, et vous préparez la réponse aux incidents pour récupérer et améliorer la situation.

Ensemble, ces mesures créent une défense solide contre les cybermenaces et orientent les choix en matière d'achats et d'opérations.

Quels sont les avantages des principes de sécurité des TIC des NSM ?

Le respect du cadre offre des avantages pratiques :

- Une base de référence claire et hiérarchisée pour les travaux de sécurité des TIC que la direction peut s'approprier.

- Des mesures pratiques qui réduisent l'exposition et aident à prévenir, détecter et récupérer les incidents.

- Orientations en matière de passation de marchés et d'externalisation afin que les exigences en matière de sécurité soient spécifiées et vérifiées auprès des fournisseurs.

Guide gratuit : Réglementation en matière de cybersécurité en Norvège

Obtenez une vue d'ensemble rapide et visuelle de NSM ICT, Digitalsikkerhetsloven (NIS2), Sikkerhetsloven, GDPR, DORA, CRA et ISO 27001. Des fiches uniques, un tableau comparatif et une liste de contrôle des prochaines étapes sont inclus.

Combien de temps faut-il pour se conformer aux principes de sécurité des TIC des NSM ?

Fourchettes typiques, en fonction de la taille, de la portée et de la maturité actuelle :

- À partir d'une faible maturité : 6 à 12 mois

- Avec des pratiques partielles en place : 3 à 6 mois

- Avec un SGSI mature comme ISO 27001 : 2 à 4 mois pour aligner les spécificités

Les grandes variables comprennent le nombre de systèmes et de fournisseurs, la discipline en matière de gestion du changement et la disponibilité du personnel pour gérer les risques, l'architecture, le renforcement, la surveillance et la réponse aux incidents.

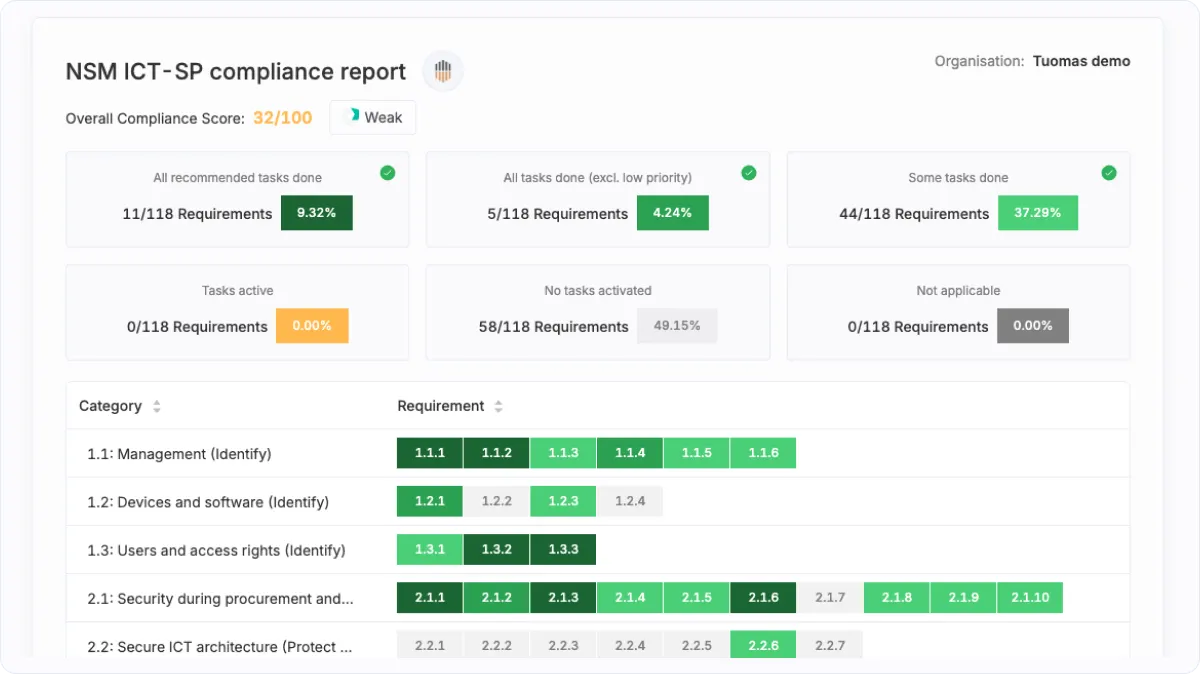

L'utilisation d'outils tels que Cyberday peut contribuer à rationaliser le processus en fournissant des conseils et des ressources.

Outil gratuit : Évaluez votre conformité aux principes de sécurité des TIC du NSM grâce à notre évaluation gratuite.

FAQ

Les principes de sécurité des TIC des NSM sont-ils obligatoires ?

Il s'agit de recommandations. Des cadres juridiques distincts peuvent imposer des exigences plus strictes ou différentes, comme la loi norvégienne sur la sécurité.

Pourquoi les principes de sécurité des TIC des NSM sont-ils importants ?

Il donne à toutes les organisations un ensemble structuré de mesures visant à protéger les systèmes d'information et à éviter les conseils contradictoires. Son application permet d'établir une bonne base de référence et aide les dirigeants à prendre des décisions éclairées en matière de sécurité.

Qui doit se conformer aux principes de sécurité des TIC des NSM ?

Il est particulièrement pertinent pour les organisations responsables de fonctions civiques et d'infrastructures critiques. NSM le recommande à toutes les organisations publiques et privées, y compris celles qui externalisent des services TIC.

Quand les principes de sécurité des TIC des NSM sont-ils en vigueur ?

Les principes de sécurité des TIC du NSM sont en vigueur depuis le 28 août 2017, date à laquelle la version 1.0 a été publiée pour la première fois en norvégien. La version actuelle est la 2.1, et l'édition anglaise a été publiée le 31 mai 2024

Les principes de sécurité des TIC du NSM sont-ils soutenus par le Cyberday?

Oui. Cyberday inclut le NSM ICT SP avec des tâches prêtes à l'emploi, de la documentation et un suivi.

.svg)