Selbst der Einstieg in die ISO 27001-Konformitätsarbeit erforderte früher monatelange Dokumentationsarbeit, teamübergreifende Koordination und Vermutungen darüber, wie das "richtige Maß" an Sicherheit für Ihr Unternehmen aussehen könnte.

Durch die Kombination von leistungsstarker KI und einer modernen ISMS-Plattform wie Cyberday kann dieser Prozess wesentlich effizienter gestaltet werden.

Dies ist der erste Artikel einer Blogserie über die Optimierung der Einhaltung von ISO 27001 mithilfe von KI.

Dieser Teil konzentriert sich auf den Aufbau der ISMS-Basislinie. Wir erläutern, wie KI kontrolliert eingesetzt werden kann, so dass der generierte Output relevant, genau auf Ihre Compliance-Ziele ausgerichtet und für eine effiziente menschliche Umsetzung und Überwachung strukturiert ist. Die wesentlichen Schritte zur Erstellung einer ISMS-Baseline mit Cyberday AI sind:

- Erstellen Sie Ihr ISMS-Profil: So führen Sie die KI zu präzisen Ergebnissen

- Aktivierung der richtigen Rahmenwerke (wenn nicht nur ISO 27001): Definition der relevanten Aufgaben, Zuordnung zu den Anforderungen und Bericht über die Einhaltung der Rahmenbedingungen

- Erstellung der ISMS-Grundlage mit KI: Sie erhalten in wenigen Minuten eine Fülle relevanter Best-Practice-Inhalte für Ihr ISMS und können Ihre Arbeit zur Einhaltung der Vorschriften sofort beginnen.

Das alles kann in wenigen Minuten statt in Wochen erledigt werden, so dass Sie Ihre Zeit für die Umsetzung von Sicherheitsmaßnahmen nutzen können - und nicht für das Schreiben von Dokumenten. 🚀

1. KI-gesteuerte ISMS-Profilierung: Die Grundlage für ein präzises, von KI entwickeltes ISMS

Häufig wird die Arbeit an ISO 27001 mit dem Entwurf einer Reihe von Richtlinien begonnen, wobei Beispiele aus anderen Organisationen oder generische AI zur Hilfe genommen werden.

Das kann sich produktiv anfühlen, weil man schnell ein umfangreiches Dokument erstellen kann - aber da der Inhalt ohne den Kontext oder das Verständnis für Ihr tatsächliches Unternehmen und Ihre Informationssicherheitsumgebung erstellt wird, wird er zu einem Problem:

- Zu generisch

- Schwer umsetzbar

- Von der Realität abgekoppelt

- Falsches Verhältnis zu Ihren tatsächlichen Risiken

- Etwas, das man später noch einmal umschreiben muss

Grundsatzdokumente stellen kein funktionierendes ISMS dar.

Ohne ein richtiges "ISMS-Profil" kann die KI nur eine Musterrichtlinie voller Abstraktionen erstellen. Diese sind weder für Teams noch für Auditoren hilfreich, sondern eher lästig.

Cyberday löst dieses Problem, indem es von einem strukturierten ISMS-Profil ausgeht, das Ihre reale Organisation beschreibt. Alle von der KI generierten Inhalte verwenden dieses Profil zusammen mit den aktivierten Frameworks als Kontext.

Was gehört zu einem wirksamen ISMS-Profil?

Um ein genaues ISMS-Profil zu erstellen, sind folgende Angaben erforderlich: Art der Organisation, Größe, Zusammenfassung der Aktivitäten, angestrebter ISMS-Reifegrad und Besonderheiten der Informationssicherheit.

Art der Organisation: Name, Primärindustrie, Sekundärindustrie, Land

Diese bestimmen Ihre grundlegenden Anforderungen und Sicherheitsschwerpunkte.

- Die Branche beeinflusst, welche Kontrollen am wichtigsten sind (Gesundheitswesen ≠ SaaS ≠ Finanzen)

- Das Land beeinflusst die rechtlichen Verpflichtungen und die Erwartungen an die Datenverarbeitung

- Branchenspezifische Bedrohungsmuster prägen die Risikomodellierung

Größe der Organisation: Teamgröße, Struktur, Standorte

Die Größe beeinflusst den erwarteten Reifegrad der Governance und der HR-bezogenen Kontrollen.

- Größere Organisationen = mehr Fokus auf Personalsicherheit, Onboarding/Offboarding, Zugangskontrollen

- Verteilte Teams = komplexeres Asset- und Identitätsmanagement

- Skalierungs-Organisationen brauchen klarere Verantwortlichkeiten und Überprüfungszyklen

Zusammenfassung der Aktivitäten: Was Sie liefern, an wen und wie

Damit wird der Kernbereich des ISMS und die Risikolandschaft definiert.

Verfolgte ISMS-Reife: Zertifizierungsstufe, Good-Practice-Stufe oder Mindestaufwand

Nicht alle Organisationen streben sofort eine Zertifizierung an.

- Legt fest, wie die formale Governance aussehen muss

- Beeinflusst, welche Aufgaben jetzt oder später erforderlich sind

- Vermeidet die Überforderung von Organisationen im Anfangsstadium

Besonderheiten der Informationssicherheit: Z.B. eigene Softwareentwicklung, bestehende Zertifizierungen, kritische Partner

Diese Details prägen die Nuancen Ihres ISMS.

- Eigene Softwareentwicklung erfordert SDLC, Codeüberprüfung, CI/CD-Kontrollen

- Bestehende Zertifizierungen ermöglichen die Wiederverwendung vorhandener Unterlagen

- Ausgelagerte Entwicklung oder die Abhängigkeit von der Cloud verändert die Aufgaben mit Lieferantenrisiko

Wie erfolgt die ISMS-Profilerstellung bei Cyberday?

Bei Cyberday ist diese ISMS-Profilierung der allererste Schritt, der während der kostenlosen Testphase oder des Onboardings durchgeführt wird.

Der KI-Assistent kann die ganze schwere Arbeit für Sie erledigen. Sie geben ihm einfach Ihre öffentliche Website-Domain, und er füllt das Profil für Sie aus.

Warumist dieser Schritt wichtig?

Ein starkes Profil macht Ihr ISMS zu etwas, das zu Ihrer Organisation passt, und nicht zu einer generischen Vorlage.

Sie gewährleistet dies:

- KI-generierte Inhalte sind relevant

- Die Kontrollen sind angemessen

- Aufgaben sind umsetzbar

- Risiken spiegeln die Realität wider

- Policen werden zu aussagekräftigen Zusammenfassungen

Es ist der Treibstoff, der den Rest Ihrer KI-gesteuerten ISO 27001-Compliance-Arbeit effizient macht.

2. Auswahl von Frameworks: Umwandlung von Anforderungen in umsetzbare Aufgaben (mit Multi-Compliance-Automatisierung)

Die meisten Organisationen arbeiten nicht mehr mit einem einzigen Rahmenwerk. ISO 27001 wird häufig kombiniert mit:

- NIS2 und lokale NIS2-Implementierungen für die Betriebssicherheit der wesentlichen Dienste

- SOC 2 für die Sicherung des US-Marktes

- CIS-Kontrollen für technische Sicherheitsvorkehrungen

- ISO 27701 für den Datenschutz

Traditionell bedeutete dies, dass getrennte Dokumente, getrennte Kontrolllisten und getrennte Audits geführt werden mussten.

Aber bei einem aufgabenbasierten System funktioniert das ganz anders.

Beim Cyberday entscheidet die Wahl des Rahmens:

- Welche Anforderungen gelten für Sie?

- Welche Aufgaben Sie umsetzen müssen

- Für welche Rahmen wird der Konformitätsgrad verfolgt für

Viele Rahmenwerke überschneiden sich untereinander. Durch den aufgabenbasierten Ansatz von Cyberday und die Automatisierung der Einhaltung mehrerer Vorschriften erzielen Sie den Effekt "einmal machen, viele einhalten".

Das bedeutet, dass alle Aufgaben, die in Ihrem Plan enthalten sind, automatisch auf alle relevanten Anforderungen in aktiven Rahmenwerken abgebildet werden - für begrenzten Erfüllungsaufwand und maximale Wirkung.

Wie werden Aufgaben im Cyberday bearbeitet?

Hier wird die Stärke von KI und einem aufgabenbasierten ISMS deutlich.

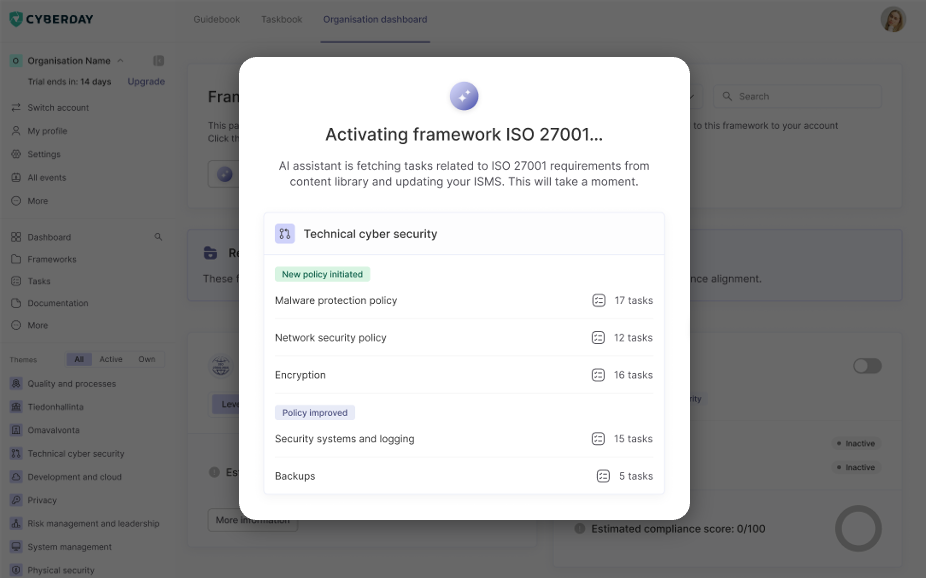

Wenn Sie in Cyberday ein Framework aktivieren, macht sich der KI-Assistent an die Arbeit und teilt Ihnen die Auswirkungen auf Ihr ISMS mit. Mit dem ersten Framework erhalten Sie viele neue Inhalte, aber mit den späteren Erweiterungen immer weniger.

Aufgaben werden in einem Rahmen abgebildet: Jede Aufgabe ist mit allen Anforderungen verknüpft, die sie erfüllt. Wenn eine vierteljährliche Zugangsprüfung dazu beiträgt, die Anforderungen von ISO 27001 A.5.18, des NIS2-Artikels über die Zugangsverwaltung, von CIS 6.3 und SOC 2 CC6.1 zu erfüllen, führen Sie nur eine Aufgabe aus, fügen einen Nachweis bei und verbessern Ihre Compliance in Bezug auf alle diese Anforderungen.

Wenn Sie ein neues Rahmenwerk zu Ihrem ISMS hinzufügen, entsteht kein Chaos: Wenn Sie zunächst klein anfangen und später ein neues Rahmenwerk hinzufügen, erkennt Cyberday automatisch die Überschneidungen und teilt Ihnen die Konformitätsbewertung für ein Rahmenwerk mit - noch bevor Sie es aktivieren. Zu jedem Zeitpunkt wissen Sie, wie konform Ihr aktuelles ISMS mit einem beliebigen Informationssicherheitsrahmen ist. Wenn Sie ein neues Rahmenwerk aktivieren, wird Ihr ISMS-Plan nur um die neuen Aufgaben erweitert, die noch nicht durch andere Rahmenwerke abgedeckt sind.

Warum ist dieser Schritt wichtig?

Die Auswahl der Rahmen in Cyberday produziert:

- Eine kombinierte, deduplizierte Aufgabenliste

- Automatische Multi-Framework-Zuordnungen

- Geringere Arbeitsbelastung

- Klare Verantwortung und Beweissammlung

- Policen, die sich selbst aktualisieren

- Prüfungsbereitschaft für mehrere Standards mit minimalem Mehraufwand

Die Auswahl der Rahmenbedingungen schafft nicht mehr Komplexität, sondern Effizienz.

Cyberday verfügt über die umfangreichste Framework-Bibliothek aller ISMS. Hier finden Sie die vollständige Liste der unterstützten Frameworks.

3. ISMS-Entwurf: Lassen Sie AI die ersten 80% des ISMS schreiben

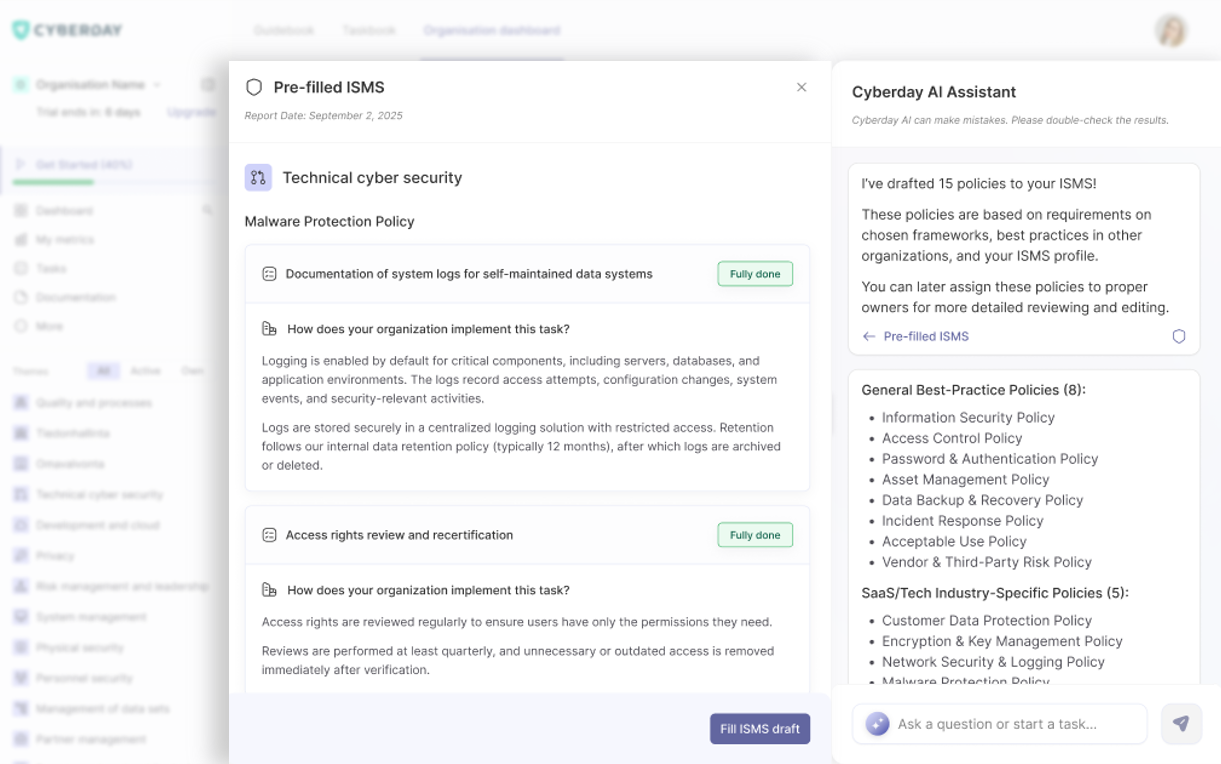

Nachdem das ISMS-Profil erstellt und die relevanten Rahmenwerke ausgewählt wurden, kann AI die Arbeit mit dem Entwurf Ihres ISMS fortsetzen.

Bei diesem Schritt erhalten Sie keine lange Liste von Governance-Dokumenten.

Es erstellt für Sie eine Reihe von Aufgaben, die Sie auf der Grundlage Ihres Profils und bewährter Praktiken umsetzen müssen- und die dafür sorgen, dass Sie die Anforderungen der von Ihnen gewählten Rahmenwerke erfüllen. Die Richtlinien entsprechen der lesbaren Ausgabe dieser Aufgaben, sie sind nicht voneinander getrennt.

Was Cyberday AI in dieser Phase erzeugt

Anhand Ihres ISMS-Profils erstellt die KI von Cyberday:

- Best-Practice-Aufgaben für relevante Kontrollen

- Vorgefertigte Beschreibungen, wie jede Aufgabe normalerweise ausgeführt wird

- Vorgeschlagene Eigentümer je nach Rolle und Größe

- Vorlagen für Nachweise, die beschreiben, was gesammelt werden sollte

- Automatisch erstellte Zusammenfassungen von Richtlinien

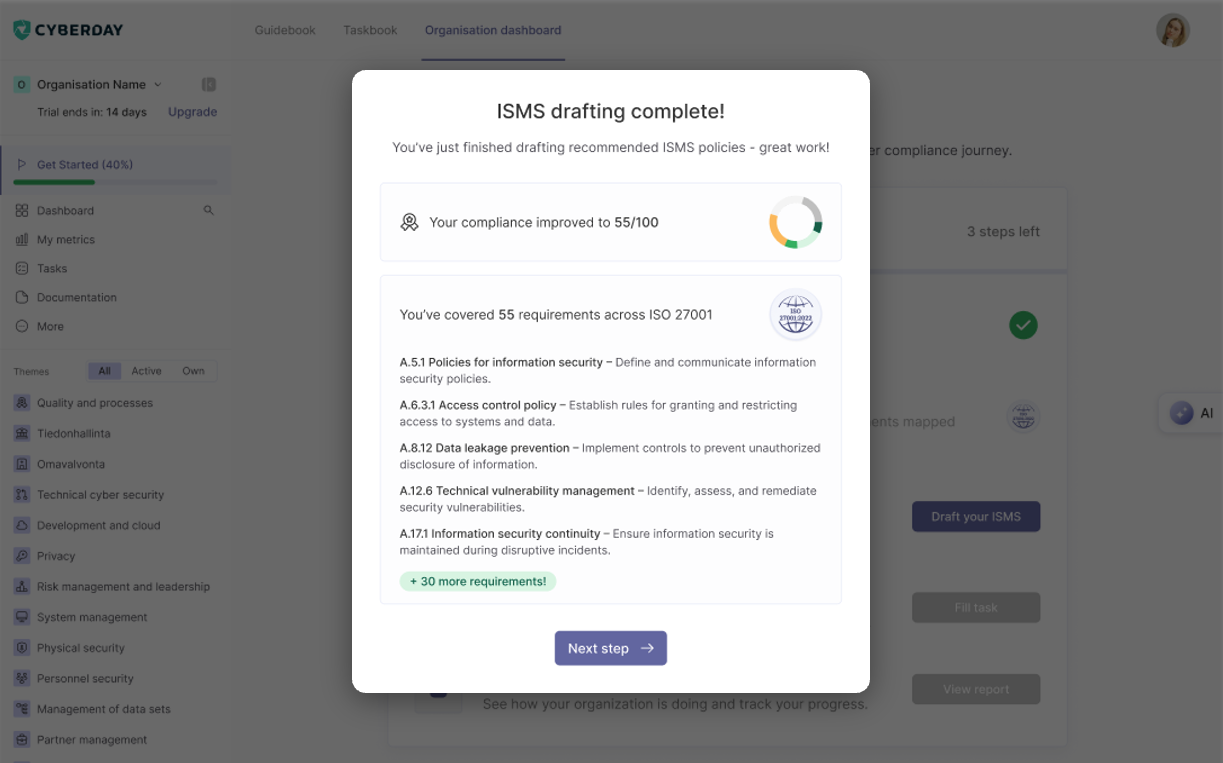

Auf diese Weise erhalten Sie eine strukturierte, genaue ISMS-Basislinie innerhalb von Minuten, nicht Wochen.

Sie werden sofort sehen, wie sich die von der KI erstellte Grundlinie auf Ihre aktuelle Konformitätsbewertung auswirkt. Die Zuverlässigkeitsbewertung wird weiterhin die Menge an Beweisen für das ISMS überwachen, um zu beweisen, dass die Konformitätsbewertung korrekt ist, und diese zu erhöhen, ist der Punkt, an dem menschliches Fachwissen benötigt wird.

Wie soll die Arbeit mit menschlichem Fachwissen fortgesetzt werden?

Die KI kann die Basis schaffen, aber es braucht Menschen, um die Realität zu definieren.

Ihr Team fährt mit dem von der KI erstellten Entwurf fort, um die Aufgaben abzuschließen:

- Auswahl von tatsächlich verantwortlichen Personen

- Feinabstimmung der Durchführungsbeschreibungen und Festlegung z. B. der Überprüfungshäufigkeit

- Ausfüllen zusammenhängender Nachweise anhand von Verknüpfungen, Beispielen und Vorlagen im ISMS

Zusammenfassend lässt sich sagen, dass die von der künstlichen Intelligenz entworfene Grundstruktur an Ihre Kultur und Ihre bestehenden Prozesse angepasst und die Umsetzung durch die Eigentümer und die Automatisierung des ISMS überwacht werden muss.

Das Ergebnis: Startpunkt für ein funktionierendes, lebendiges ISMS

Durch Kombination:

- Ein ISMS-Profil

- Auswahl des Rahmens mit Unterstützung der Multikonformität

- KI-gesteuerte ISMS-Erstellung

...erhalten Sie ein ISMS, das das ist:

- Einschlägige

- Handlungsfähig

- Audit-bereit

- Wartbar

- Evidenzbasiert

- Kontinuierliche Verbesserung

Und Sie vermeiden es, große, generische Dokumente zu erstellen, die keinen Mehrwert bieten.

Wenn Sie es in Aktion sehen wollen, erstellen Sie Ihr ISMS in wenigen Minuten gleich jetzt.

.svg)