Cyber Resilience Act(CRA) är en EU-förordning som syftar till att säkerställa att hård- och mjukvaruprodukter med digitala element (PDE) är säkra under hela sin livscykel. CRA inför obligatoriska cybersäkerhetskrav för tillverkare, importörer och distributörer för att minska sårbarheter och skydda konsumenter och företag i hela EU.

CRA-överensstämmelse är inte valfritt. Det är rättsligt bindande och påverkar ett brett spektrum av digitala produkter som marknadsförs i EU. Bristande efterlevnad kan leda till begränsningar av marknadstillträde och höga böter.

Ur ett säkerhetsperspektiv bidrar CRA till att minska attackytorna i produkter som används i stor utsträckning. Ur kommersiell synvinkel bygger uppfyllandet av CRA-kraven upp kundernas förtroende och positionerar dig som en säkerhetsmedveten leverantör.

Fördelar med efterlevnad av CRA:

- Laglig tillgång till EU-marknaden

- Färre säkerhetsincidenter och sårbarheter

- Konkurrensfördel i försäljningen tack vare inbyggt förtroende

- Förbättrad intern säkerhetsmognad

Läs mer om CRA: Vad är Cyber Resilience Act?

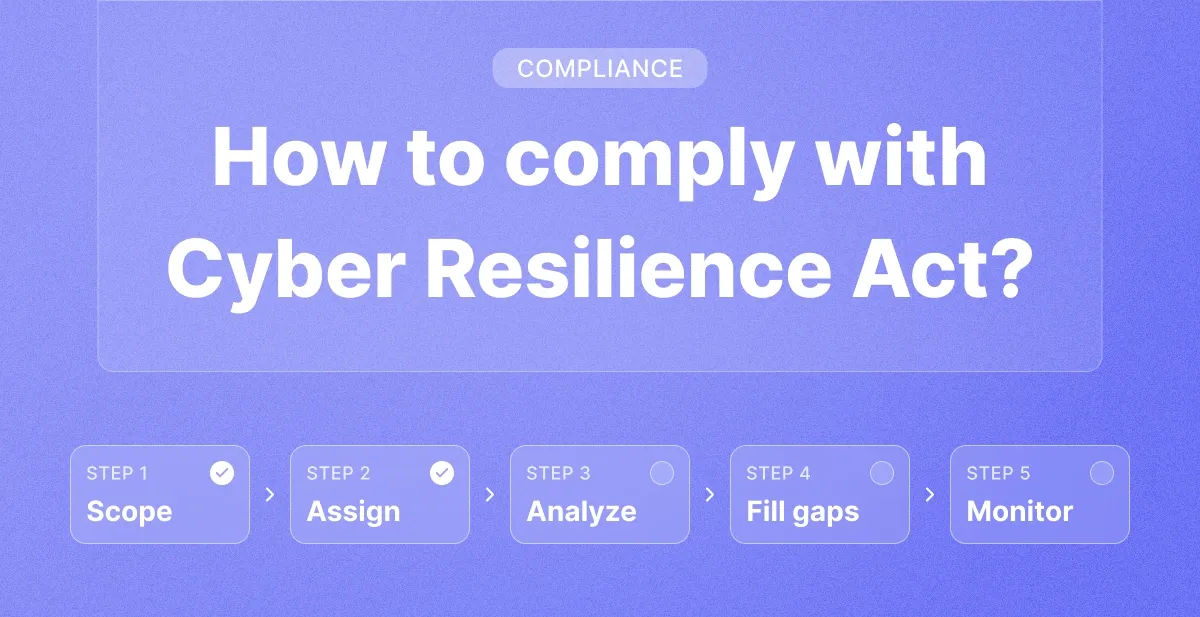

Steg-för-steg-guide för efterlevnad av CRA

Steg 1: Förstå omfattningen

Börjamed att bekräfta om din produkt omfattas av CRA. Den gäller för de flesta digitala produkter som säljs i EU, med vissa undantag (t.ex. programvara med öppen källkod som inte utvecklats inom ramen för en kommersiell verksamhet). Var uppmärksam på sektorsspecifika undantag eller överlappningar med andra lagar som NIS2 eller direktivet om radioutrustning.

Om du är en programvaruleverantör eller tillverkare av utrustning som säljer i EU ska du utgå från att CRA gäller tills motsatsen bevisats.

Steg 2: Fördela ansvarsområden

Utseroller internt för efterlevnad av kreditvärderingsregler. Typiska roller inkluderar:

- CRA compliance lead (projektledning)

- Teknisk chef (säkerhetskontroller)

- Juridik/marknadsfrågor (deklarationer och anmälningar)

Du behöver också någon som kan hantera processer för att avslöja sårbarheter och kommunikation med EU-myndigheter.

Steg 3: Analysera nuvarande säkerhetsläge

Genomföraen gapanalys baserad på CRA-kraven, som omfattar:

- Principerna om inbyggd säkerhet och säkerhet som standard

- Processer för hantering av sårbarheter

- Teknisk dokumentation

- CE-märkning och förfaranden för bedömning av överensstämmelse

I stället för kalkylblad kan du använda en plattform för efterlevnad eller ett ISMS för att korsreferera befintliga kontroller och undvika dubbelarbete.

Steg 4: Fyll i luckor

Implementera de kontroller, processer och den dokumentation som krävs. CRA har gemensamma nämnare med ISO 27001, NIS2 och andra ramverk, så att du kan återanvända dem:

- Procedurer för livscykeln för säker utveckling

- Policyer för hantering av sårbarheter

- Mekanismer för säkerhetsuppdateringar

Med Cyberday kan du kartlägga CRA-krav mot din befintliga ISO 27001- eller NIS2-implementering för att spara tid.

Steg 5: Löpande övervakning och revisioner

Sätt upp processer för:

- Kontinuerlig hantering av sårbarheter och offentlig rapportering

- Övervakning av produktprestanda för säkerhetsproblem

- Arbetsflöden för hantering av incidenter

- Uppdatering av dokumentation och deklarationer när ändringar görs

Vissa delar av CRA (t.ex. hantering av sårbarheter) har strikta tidsramar - uppdateringar eller rapporter måste göras inom 24 timmar till ENISA eller myndigheter.

Hur Cyberday stöder efterlevnad av kreditvärderingsregler

Cyberday gör CRA-överensstämmelse hanterbar genom att:

- Mappning av CRA-krav till tydliga implementeringsuppgifter

- Visar hur befintligt ISO 27001 / NIS2-arbete kan återanvändas

- Erbjuda CRA-specifika dokumentationsmallar (t.ex. CE-dokumentation)

- Tillhandahålla färdiga arbetsflöden för hantering av sårbarheter

- Automatisering av återkommande revisioner och rapportering

Hur man implementerar CRA: Exempel på scenario

Fiktiv organisation: SecureDevices Ltd.

Medelstor tillverkare av IoT-enheter med 50 anställda. Säljer smarta lås i EU och omfattas därför av CRA:s tillämpningsområde.

Tidslinje och åtgärder:

- Månad 1: Undersökte CRA:s tillämplighet. Använde Cyberday för att kontrollera överlappande NIS2/ISO 27001-arbete.

- Månad 2-3: Genomförde gap-analys. Hittade områden som saknades i sårbarhetshanteringen och den tekniska dokumentationen.

- Månad 4-5: Implementerade säkra utvecklingsrutiner, skapade CE-dokumentation, uppdaterade incidenthantering.

- Månad 6: Intern CRA-revision genomförd. Utsedd person med ansvar för kommunikation med EU-myndigheten. Förklarade överensstämmelse.

Total varaktighet: ~6 månader med hjälp av befintlig ISO 27001-bas och Cyberday .

Största utmaningen: Skapa arbetsflöden för avslöjande av sårbarheter som uppfyller CRA:s korta rapporteringsfrister.

Vill du ha ett snabbare sätt att bli CRA-kompatibel? Starta din kostnadsfria Cyberday , kartlägg dina nuvarande kontroller och följ färdiga uppgifter för att täppa till luckorna. Inga kalkylblad behövs.

.png)