De Cyber Resilience Act(CRA) is een EU-verordening die ervoor moet zorgen dat hardware- en softwareproducten met digitale elementen (PDE's) gedurende hun hele levenscyclus veilig zijn. De CRA introduceert verplichte cyberbeveiligingseisen voor fabrikanten, importeurs en distributeurs om kwetsbaarheden te verminderen en consumenten en bedrijven in de hele EU te beschermen.

Naleving van de CRA is niet optioneel. Het is wettelijk bindend en heeft invloed op een groot aantal digitale producten die in de EU op de markt worden gebracht. Niet-naleving kan leiden tot beperkingen van de markttoegang en hoge boetes.

Vanuit een beveiligingsperspectief helpt de CRA bij het verminderen van aanvalsoppervlakken in veelgebruikte producten. Vanuit commercieel oogpunt zorgt het voldoen aan de CRA-vereisten voor vertrouwen bij de klant en positioneert u zich als een beveiligingsbewuste leverancier.

Voordelen van naleving van de CRA:

- Legale toegang tot de EU-markt

- Minder beveiligingsincidenten en kwetsbaarheden

- Concurrentievoordeel in verkoop dankzij ingebouwd vertrouwen

- Verbeterde interne beveiliging

Lees meer over CRA: Wat is de Cyber Resilience Act?

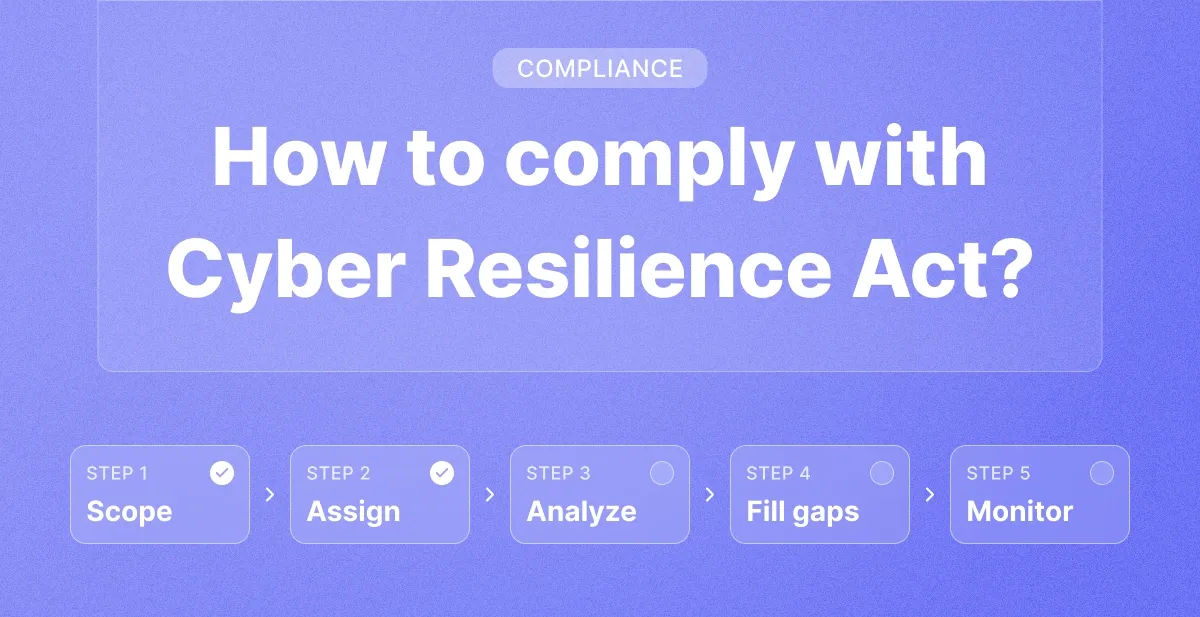

Stap-voor-stap CRA-nalevingsgids

Stap 1: De reikwijdte begrijpen

Beginmet te controleren of je product onder de CRA valt. Deze is van toepassing op de meeste digitale producten die in de EU worden verkocht, met enkele uitzonderingen (bijv. open source software die niet is ontwikkeld in het kader van een commerciële activiteit). Let op sectorspecifieke vrijstellingen of overlappingen met andere wetten, zoals NIS2 of de Richtlijn Radioapparatuur.

Als je een softwareleverancier of fabrikant van apparaten bent die in de EU verkoopt, ga er dan van uit dat de CRA van toepassing is totdat het tegendeel is bewezen.

Stap 2: Verantwoordelijkheden toewijzen

Stelintern rollen in voor naleving van de CRA-richtlijnen. Typische rollen zijn onder andere:

- CRA compliance lead (projectbeheer)

- Technisch hoofd (beveiligingscontroles)

- Juridische/marktaangelegenheden (verklaringen en kennisgevingen)

Je hebt ook iemand nodig die zich bezighoudt met het openbaar maken van kwetsbaarheden en de communicatie met EU-autoriteiten.

Stap 3: Huidige beveiligingsstatus analyseren

Voereen kloofanalyse uit op basis van de CRA-vereisten, waaronder:

- Security-by-design en standaardprincipes

- Behandeling van kwetsbaarheden

- Technische documentatie

- CE-markering en conformiteitsbeoordelingsprocedures

Gebruik in plaats van spreadsheets een compliance platform of ISMS om bestaande controles te vergelijken en dubbel werk te voorkomen.

Stap 4: Hiaten vullen

Implementeer de vereiste controles, processen en documentatie. CRA heeft raakvlakken met ISO 27001, NIS2 en andere frameworks, dus u kunt hergebruiken:

- Veilige procedures voor de levenscyclus van ontwikkeling

- Beleid voor kwetsbaarheidsbeheer

- Mechanismen voor beveiligingsupdates

Met Cyberday kunt u de vereisten van de CRA afzetten tegen uw bestaande ISO 27001- of NIS2-implementatie om tijd te besparen.

Stap 5: Voortdurende monitoring en audits

Processen opzetten voor:

- Continue behandeling van kwetsbaarheden en openbare rapportage

- Productprestaties controleren op beveiligingsproblemen

- Workflows voor respons bij incidenten

- Documentatie en verklaringen bijwerken wanneer wijzigingen worden aangebracht

Sommige onderdelen van de CRA (bijv. de behandeling van kwetsbaarheden) hebben strikte tijdschema's - updates of rapporten moeten binnen 24 uur worden doorgegeven aan ENISA of de autoriteiten.

Hoe Cyberday CRA-compliance ondersteunt

Cyberday maakt CRA compliance beheersbaar door:

- CRA-vereisten in kaart brengen in duidelijke implementatietaken

- Laten zien hoe bestaand ISO 27001 / NIS2-werk kan worden hergebruikt

- Aanbieden van CRA-specifieke documentatiesjablonen (bijv. CE-documentatie)

- Kant-en-klare workflows voor kwetsbaarheden

- Terugkerende audits en rapportages automatiseren

Hoe CRA implementeren: Voorbeeldscenario

Fictieve org: SecureDevices Ltd.

Middelgrote fabrikant van IoT-apparaten met 50 werknemers. Verkoopt slimme sloten in de EU, dus valt binnen het toepassingsgebied van de CRA.

Tijdlijn en acties:

- Maand 1: Toepasselijkheid van CRA's in kaart gebracht. Cyberday gebruikt om overlappend NIS2/ISO 27001-werk te controleren.

- Maand 2-3: Gatenanalyse uitgevoerd. Ontbrekende gebieden gevonden in de behandeling van kwetsbaarheden en technische documentatie.

- Maand 4-5: Beveiligde ontwikkelingsprocedures geïmplementeerd, CE-documentatie gemaakt, incidentrespons bijgewerkt.

- Maand 6: Interne audit van ratingbureaus is uitgevoerd. Persoon aangesteld die verantwoordelijk is voor de communicatie met de EU-autoriteit. Conformiteit verklaard.

Totale duur: ~6 maanden met gebruikmaking van bestaande ISO 27001-basis en Cyberday .

Grootste uitdaging: Het creëren van workflows voor het openbaar maken van kwetsbaarheden die voldoen aan de korte rapportagetermijnen van CRA.

Wilt u sneller voldoen aan de CRA-normen? Start uw gratis Cyberday proefversie, breng uw huidige controles in kaart en volg kant-en-klare taken om de gaten te dichten. Geen spreadsheets nodig.

.png)