Der Cyber Resilience Act(CRA) ist eine EU-Verordnung, die sicherstellen soll, dass Hardware- und Softwareprodukte mit digitalen Elementen (PDEs) während ihres gesamten Lebenszyklus sicher sind. Die CRA führt verbindliche Cybersicherheitsanforderungen für Hersteller, Importeure und Händler ein, um Schwachstellen zu verringern und Verbraucher und Unternehmen in der EU zu schützen.

Die Einhaltung der CRA ist nicht optional. Sie ist rechtlich bindend und betrifft eine breite Palette von digitalen Produkten, die in der EU vermarktet werden. Die Nichteinhaltung kann zu Marktzugangsbeschränkungen und hohen Geldstrafen führen.

Aus der Sicherheitsperspektive trägt die CRA dazu bei, die Angriffsflächen für weit verbreitete Produkte zu verringern. Aus kommerzieller Sicht stärkt die Erfüllung der CRA-Anforderungen das Vertrauen der Kunden und macht Sie zu einem sicherheitsbewussten Anbieter.

Vorteile der Einhaltung der CRA:

- Legaler Zugang zum EU-Markt

- Weniger Sicherheitsvorfälle und Schwachstellen

- Wettbewerbsvorteil im Verkauf durch eingebautes Vertrauen

- Verbesserter Reifegrad der internen Sicherheit

Lesen Sie mehr über CRA: Was ist der Cyber Resilience Act?

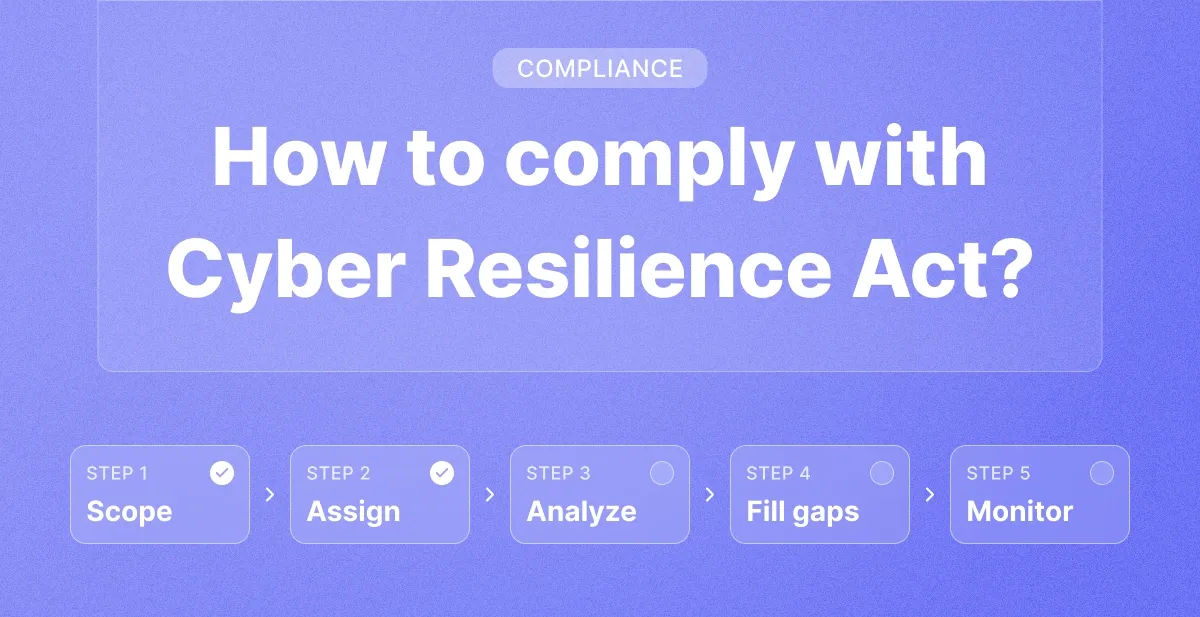

Schritt-für-Schritt-Anleitung zur Einhaltung der CRA

Schritt 1: Den Umfang verstehen

Stellen Sie zunächstfest, ob Ihr Produkt unter die CRA fällt. Sie gilt für die meisten in der EU verkauften digitalen Produkte, mit einigen Ausnahmen (z. B. Open-Source-Software, die nicht im Rahmen einer gewerblichen Tätigkeit entwickelt wurde). Achten Sie auf sektorspezifische Ausnahmen oder Überschneidungen mit anderen Gesetzen wie NIS2 oder der Funkanlagenrichtlinie.

Wenn Sie ein Softwareanbieter oder Gerätehersteller sind, der in der EU verkauft, sollten Sie davon ausgehen, dass die CRA gilt, bis das Gegenteil bewiesen ist.

Schritt 2: Zuweisung von Verantwortlichkeiten

BesetzenSie intern Rollen für die Einhaltung der CRA. Typische Rollen sind:

- Leitung der CRA-Einhaltung (Projektmanagement)

- Technischer Leiter (Sicherheitskontrollen)

- Rechtliche Angelegenheiten/Marktangelegenheiten (Erklärungen und Notifizierungen)

Sie brauchen auch jemanden, der sich um die Offenlegung von Schwachstellen und die Kommunikation mit den EU-Behörden kümmert.

Schritt 3: Analysieren Sie die aktuelle Sicherheitslage

Durchführungeiner Lückenanalyse auf der Grundlage der Anforderungen der Ratingagenturen, die Folgendes umfasst

- Sicherheit durch Technik und Standardprinzipien

- Prozesse zur Behandlung von Schwachstellen

- Technische Dokumentation

- CE-Kennzeichnung und Konformitätsbewertungsverfahren

Verwenden Sie anstelle von Tabellenkalkulationen eine Compliance-Plattform oder ein ISMS, um Querverweise zu bestehenden Kontrollen zu erstellen und Doppelarbeit zu vermeiden.

Schritt 4: Lücken füllen

Implementieren Sie die erforderlichen Kontrollen, Prozesse und Dokumentationen. CRA hat Gemeinsamkeiten mit ISO 27001, NIS2 und anderen Rahmenwerken, sodass Sie sie wiederverwenden können:

- Sichere Verfahren für den Entwicklungszyklus

- Richtlinien für das Schwachstellenmanagement

- Mechanismen zur Sicherheitsaktualisierung

Mit Cyberday können Sie die CRA-Anforderungen mit Ihrer bestehenden ISO 27001- oder NIS2-Implementierung abgleichen, um Zeit zu sparen.

Schritt 5: Laufende Überwachung und Audits

Richten Sie Prozesse für:

- Kontinuierlicher Umgang mit Schwachstellen und öffentliche Berichterstattung

- Überwachung der Produktleistung auf Sicherheitsprobleme

- Arbeitsabläufe für die Reaktion auf Vorfälle

- Aktualisierung der Unterlagen und Erklärungen bei Änderungen

Für einige Bereiche der CRA (z. B. die Behandlung von Schwachstellen) gelten strenge Fristen - Aktualisierungen oder Berichte müssen innerhalb von 24 Stunden an die ENISA oder die Behörden übermittelt werden.

Wie Cyberday die Einhaltung der CRA-Vorschriften unterstützt

Cyberday macht die Einhaltung der CRA-Vorschriften überschaubar:

- Abbildung der CRA-Anforderungen in klare Umsetzungsaufgaben

- Aufzeigen, wie bestehende ISO 27001 / NIS2-Arbeiten wiederverwendet werden können

- Angebot von CRA-spezifischen Dokumentationsvorlagen (z. B. CE-Dokumentation)

- Bereitstellung fertiger Arbeitsabläufe für die Behandlung von Schwachstellen

- Automatisierung von wiederkehrenden Prüfungen und Berichten

Wie man CRA implementiert: Beispielszenario

Fiktives Unternehmen: SecureDevices Ltd.

Mittelständischer IoT-Gerätehersteller mit 50 Mitarbeitern. Verkauft intelligente Schlösser in der EU, fällt also in den Geltungsbereich der CRA.

Zeitplan und Maßnahmen:

- Monat 1: Überprüfung der Anwendbarkeit der CRA. Nutzung des Cyberday zur Überprüfung sich überschneidender NIS2/ISO 27001-Arbeiten.

- Monat 2-3: Durchführung einer Lückenanalyse. Es wurden Lücken im Umgang mit Schwachstellen und in der technischen Dokumentation festgestellt.

- Monat 4-5: Einführung sicherer Entwicklungsverfahren, Erstellung der CE-Dokumentation, Aktualisierung der Reaktion auf Zwischenfälle.

- Monat 6: Internes Audit der Ratingagenturen durchgeführt. Zuweisung einer verantwortlichen Person für die Kommunikation mit der EU-Behörde. Konformität erklärt.

Gesamtdauer: ~6 Monate unter Verwendung der bestehenden ISO 27001-Basis und Cyberday .

Größte Herausforderung: Erstellung von Arbeitsabläufen zur Offenlegung von Schwachstellen, die den kurzen Zeitrahmen der CRA für die Berichterstattung einhalten.

Möchten Sie schneller CRA-konform werden? Starten Sie Ihre kostenlose Cyberday , erfassen Sie Ihre aktuellen Kontrollen und folgen Sie vorgefertigten Aufgaben, um die Lücken zu schließen. Keine Tabellenkalkulationen erforderlich.

.png)